主機的DNS.exe一直送UDP封包, 造成網路便很慢

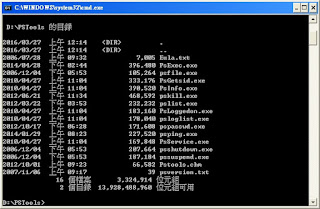

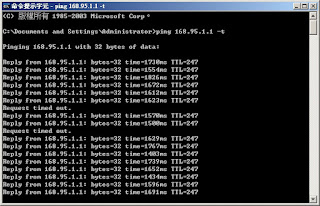

使用ping 發現 168.95.1.1 很慢 而且會斷 ping 192.168.8.254(內網的gateway)速度正常 使用 MooO connection watcher 發現DNS.exe不斷送收封包,占住整個流量 查證後, 一方面可能是 更新到 微軟安全性更新 953230 (MS08-037),造成DNS Service佔用其他Service使用的port 微軟文獻: https://support.microsoft.com/zh-tw/kb/953230 解決方法: http://mytoregistry.blogspot.tw/2016/04/dnsudp.html 另一方面 可能是有毒或木馬等程式 附著在 DNS.exe上 所以要 更新系統+掃毒